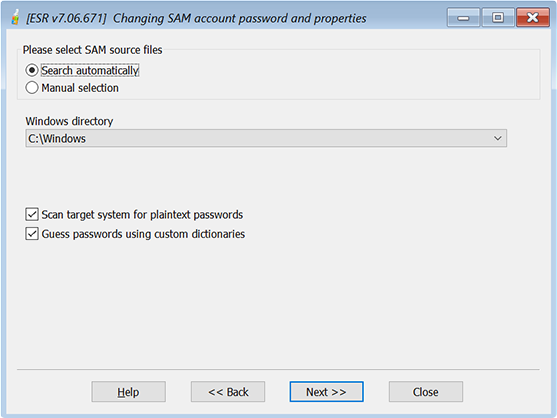

После того, как вы выбрали БД-источник (SAM, DCC или AD) и режим работы, вам будет предложено выбрать операционную систему для работы. Если ваша система использует нестандартные адаптеры запоминающих устройств, такие как SCSI или SAS, которые не поддерживаются ESR, скорее всего вам придется указать драйверы вручную; подробнее в драйверы запоминающих устройств. При выборе "Авто" (Search automatically) вы можете выбрать системную папку из выпадающего списка:

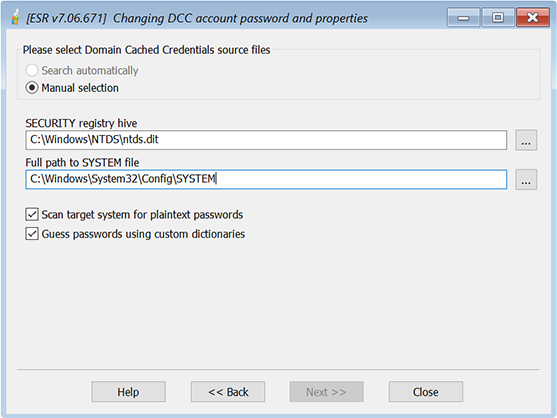

При выборе "Вручную" (Manual selection) необходимо самостоятельно выбрать расположение базы данных AD и файла системного реестра (SYSTEM Registry file или SYSTEM) с помощью кнопки [...] справа:

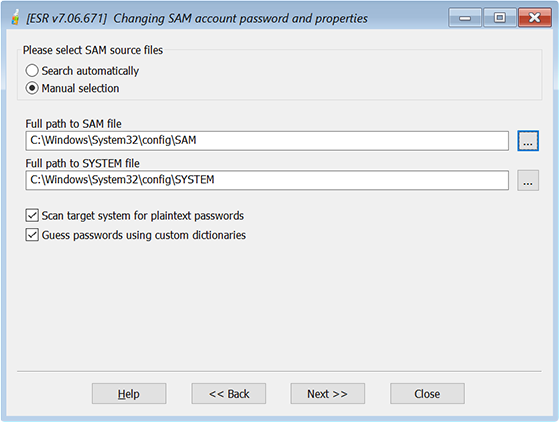

Либо выберите расположение файлов SAM, SECURITY и SYSTEM:

В ручном режиме мы рекомендуем сначала выбрать расположение файла SYSTEM, чтобы расположение SAM / SECURITY (или AD) было заполнено автоматически. Расположение файлов SAM, SECURITY и SYSTEM по умолчанию следующее:

%WINDOWS%\SYSTEM32\CONFIG\

База данных AD (ntds.dit) обычно хранится в папке:

%WINDOWS%\NTDS\

Если вы не видите локальные диски при просмотре файлов SAM / SECURITY / SYSTEM / AD, это может означать, что у вас не установлены необходимые драйверы, такие как SerialATA, SCSI или RAID. Возможно, вам потребуется указать их во время процесса загрузки (подробнее в Загрузка с CD или UDB-устройств).

Если ваша система использует нестандартный режим SYSKEY (т.е. SYSKEY не хранится в реестре), программа запросит у вас пароль запуска ОС или дискету SYSKEY. Если не предоставить что-то из этого, хэши паролей неполучится извлечь, и вы не сможете изменить пароли или свойства учетных записей или даже записать хэши паролей в текстовый файл.

Если вы выбрали опцию «Тестировать короткие и простые пароли» (Test short and simple passwords/), ESR попытается восстановить пароли, используя несколько предопределенных словарных атак и атак методом перебора. Программа также попытается расшифровать пароли, которые могут хранится или быть кэшированы в других файлах. Хотя эта атака не возьмет большинство паролей, она занимает всего несколько минут и помогает в восстановлении коротких и простых пароли. Программа проверит следующие пароли:

•Очевидные комбинации, такие как пароли, совпадающие с логинами

•Хранимые пароли от dial-up

•Пароли из SECURITY в реестре

•Пароли от некоторых браузеров, которые можно расшифровать мгновенно

•LM пароли

o4 символа (заглавные буквы, цифры, 16 символов)

oПароли из словаря

oПароли из словаря с одной цифрой в конце

•NTLM пароли

o4 символа (строчные буквы, цифры, 16 символов)

o4 символа (строчные буквы, заглавные буквы)

o5 знаков (строчные буквы)

o5 знаков (заглавные буквы)

o7 знаков (цифры)

o3 символа (все символы)

oПароли из словаря

oПовторяющиеся комбинации (например, «00000», «ааа» и т. д.)

oКомбинации клавиатуры (например, qwerty)

oКомбинации клавиатур на штатной (OEM) раскладке

После этого программа создаст несколько различных мутаций для паролей, найденных на предыдущих шагах, и попытается применить их ко всем учетным записям.